Wie funktioniert Tor

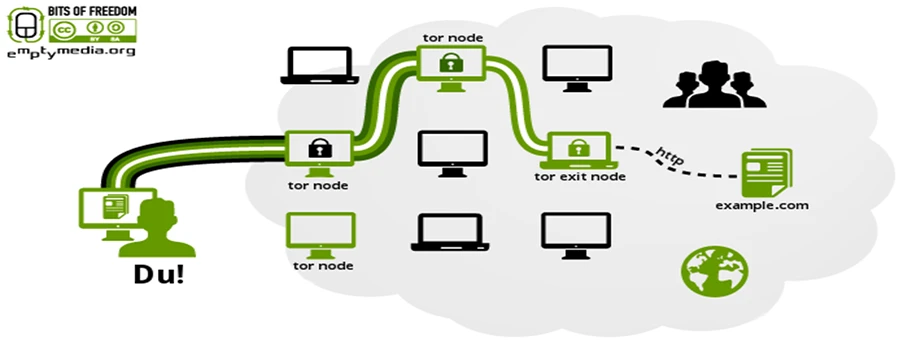

Der Anonymisierungsdienst Tor besteht zum Einen aus der Tor-Software und zum Anderen aus dem Tor-Netzwerk. Das Tor-Netzwerk besteht aus mehreren Tausend Servern (7000 im Januar 2015), sogenannten Tor-Nodes. Diese werden von den unterschiedlichsten Menschen (Datenschutzorganisationen, Privatpersonen, Geheimdiensten, Firmen, Nerds…) betrieben.Will man Tor verwenden benötigt man zuerst einmal die Tor-Software. Hat man dieseTor-Software heruntergeladen und installiert, stellt sie zuerst einmal eine Verbindung zum Tor-Netzwerk her und holt sich eine aktuelle Liste der Tor-Nodes im Netzwerk. Aus dieser Liste sucht sich die Software nun genau drei Nodes aus. Surfst du nun über Tor die Webseite example.com an, wird deine Anfrage mit den Schlüsseln der drei Tor Nodes verschlüsselt. Zuerst mit dem Schlüssel des letzten Tor-Rechners, dem sogenannten Exit Node, der im Schaubild hellgrün eingefärbt ist. Als nächstes mit dem zweiten Rechner (dunkelgrün) und zu guter letzt mit dem ersten Rechner (schwarz).

Nun schickt die Tor-Software die 3-fach verschlüsselte Anfrage an den ersten Server (schwarz), dieser löst die erste Verschlüsselungsschicht und weiss nun, dass die Anfrage von dir kommt und an den zweiten Server (dunkelgrün) weitergeschickt werden soll. Der zweite Node öffnet die nächste Verschlüsselungsschicht und weiss nun, dass die Anfrage von Server 1 kam und an den Exit Node (hellgrün) weitergeleitet werden soll. Der Exit Node öffnet die letzte Schicht und weiss nun, dass die Anfrage von Node 2 kam und an example.com weitergeleitet werden soll. Trudelt die Anfrage bei example.com ein, weiss example.com nur das die Anfrage aus dem Tor-Netzwerk zu example.com kam – und schickt die Antwort zurück an das Tor Netzwerk und das Spiel beginnt von neuem. Das System funktioniert wie eine Zwiebel in der nach und nach eine Schicht gelöst wird – deshalb wurde Tor früher auch The Onion Router genannt. Das System garantiert, dass kein Tor-Server weiss, dass die Anfrage von dir stammt und an example.com gehen soll. Jeder beteiligte Tor-Server kennt nur einen kleinen Teil der Strecke. Selbst wenn der Betreiber eines Tor-Servers bösartig gesinnt wäre (Kriminelle oder Geheimdienste) und die Verbindungen speichern würde, könnte er nicht herausfinden wer mit wem kommuniziert.

Um das Ganze noch weiter abzusichern wechselt die Tor-Software alle 10 Minuten die Route durch das Tor-Netzwerk. Es werden also alle 10 Minuten drei neue Tor Nodes ausgewählt und als neue Route, für neue Anfragen verwendet.

Doch es gibt auch Fallstricke

Der Betreiber des Exit Nodes könnte bösartig sein und die Daten die du an example.com sendest einfach mitlesen. Aus den Daten könnte sich deine Identität ergeben, wenn du z.B. ein Formular ausfüllst oder deine Login-Daten eingibst – damit bist du nicht mehr anonym. Gibst du deine Zugangsdaten ein, beispielsweise um dich einzuloggen, kann ein Exit Node auch diese mitlesen und sie anschliessend (gegen dich) verwenden.Daher solltest du eineSSL-verschlüsselte Verbindung (https) zu example.com verwenden. Der Betreiber eines Exit Nodes sieht dann nur noch verschlüsseltes Kauderwelsch. Das gilt übrigens nicht nur für das Tor-Netzwerk, sondern auch für das „normale“ Internet – auch hier kann man nicht verschlüsselte Daten abgreifen.

Eine mit SSL verschlüsselte Verbindung kannst du an dem Schlosssymbol in der Adressleiste deines Browsers erkennen. Um eine verschlüsselte Verbindung zu einer Webseite herzustellen musst du einfach https:// anstatt http:// in die Adressleiste eingeben. Viele Webseiten unterstützen nur noch verschlüsselte Verbindungen. Es gibt aber auch Webseiten, die bis heute leider keine SSL-Verschlüsselung anbieten.

Doch auch example.com kann dich erkennen, wenn du dich example.com gegenüber zu erkennen gibst. Beispielsweise wenn du dich dort einloggst, ein Kommentar mit deinem Namen schreibst, deine E-Mailadresse angibst und und und. Du bist immer nur so anonym, wie das was du von dir preisgibst.

Allerdings macht es trotzdem Sinn, wenn du dich über Tor (mit SSL-Verschlüsselung!) in deinen E-Mailaccount einloggst. Dein Anbieter kennt dann zwar deine Mailadresse und weiss wahrscheinlich auch wer du bist (und von wo aus du dich sonst immer eingeloggt hast), aber er weiss nicht wo du gerade bist. Man kann Tor also auch einfach „nur“ dazu benutzen, den momentanen Standort zu verschleiern – und dadurch die Erstellung von Bewegungsprofilen zu verhindern. Das wird Location-Privacy genannt.

Ein weiteres Problem ist, das die meisten Programme mit denen man so im Internet unterwegs ist, sehr viel Daten senden (Programmname, Version, Betriebssystem, installierte Schriften, Fensterauflösung, Bildschirmgrösse) und speichern (Cookies, DOM, Flash-Cookies…). Aus all diesen Daten lässt sich eine Art Fingerabdruck erstellen, mit dem du identifiziert werden kannst. Manche Plugins (z.B. Flash) können eine direkte Verbindung zu example.com aufbauen und so Tor wieder umgehen. Daher empfiehlt es sich für Anfänger dasTor Browser Bundle zu verwenden, das Tor, einen angepassten Firefox und mehrere Firefox-Addons enthält. Das Tor Browser Bundle sieht für alle Benutzer gleich aus – das hat den Vorteil, dass du nicht so leicht identifiziert werden kannst.